校园网用户:

2019年8月13日,微软发布了安全更新补丁,其中修复了4个远程桌面服务远程代码执行漏洞, CVE编号分别为:CVE-2019-1181、CVE-2019-1182、CVE-2019-1222、CVE-2019-1226。攻击者可以通过构造恶意特殊的RDP请求触发漏洞,获取在目标系统上的远程代码执行权限。

一、漏洞情况分析

需要注意的是从微软公告中来看,该漏洞为预身份验证,即无需用户交互(即利用的要求可能较低),未经身份验证的攻击者利用该漏洞,向目标服务端口发送恶意构造请求,可以在目标系统上执行任意代码,同时因该漏洞的利用无需进行用户交互操作,存在被不法分子利用进行蠕虫攻击的可能。该漏洞的综合评级为“高危”。

二、漏洞影响范围

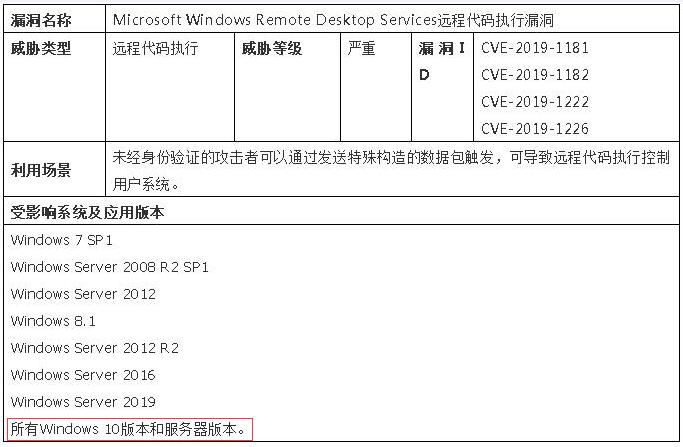

从目前来看该漏洞主要影响Windows主流操作系统(详见图1),而Windows XP、Windows Server 2003和Windows Server 2008不受影响,远程桌面协议(RDP)本身也不受影响,鉴于微软给出的严重级别评级及之前类似漏洞经验,强烈建议用户立即进行补丁更新处理。

图1

三、漏洞处置建议

目前,微软官方已发布补丁修复此漏洞,强烈建议用户立即升级至最新版本:

https://portal.msrc.microsoft.com/zh-cn/security-guidance/advisory/CVE-2019-1181

https://portal.msrc.microsoft.com/zh-cn/security-guidance/advisory/CVE-2019-1182

https://portal.msrc.microsoft.com/zh-cn/security-guidance/advisory/CVE-2019-1222

https://portal.msrc.microsoft.com/zh-cn/security-guidance/advisory/CVE-2019-1226

如暂时无法更新补丁,可以通过在系统上启用网络及身份认证(NLA)以暂时规避该漏洞影响(需要注意此条只对CVE-2019-1181/CVE-2019-1182有效)。

网络信息管理中心

2019年8月14日

参考链接:

https://www.cnvd.org.cn/flaw/show/CNVD-2019-27326

https://www.cnvd.org.cn/flaw/show/CNVD-2019-27325

-

读取内容中,请等待...